Segurança WordPress: proteja seu site contra ataques cibernéticos

Hackers e ataques cibernéticos representam ameaças sérias para a integridade e desempenho do seu site WordPress. Muitas vezes, esses ataques ocorrem sem que os proprietários do site percebam, resultando em problemas de desempenho do servidor ou até mesmo interrupções diretas. A implementação de medidas de segurança WordPress robustas é fundamental para proteger seu site contra vulnerabilidades e ameaças potenciais.

É importante encontrar um equilíbrio adequado ao proteger seu servidor. Por um lado, é essencial não permitir que hackers explorem livremente suas portas e recursos, enquanto, por outro lado, é crucial evitar medidas de segurança excessivamente restritivas que possam prejudicar a experiência dos usuários legítimos.

Aqui estão algumas dicas específicas de otimização de segurança para WordPress:

1. Mantenha seu WordPress sempre atualizado assim como os plugins instalados

Utilize as versões mais recentes do WordPress, assim como vulnerabilidades e patches de correção mantendo seu ambiente mais seguro.

2. Configure o Firewall do Servidor

Analise e bloqueie portas não essenciais, restrinja o acesso por IP e bloqueie tráfego de países ou regiões específicas.

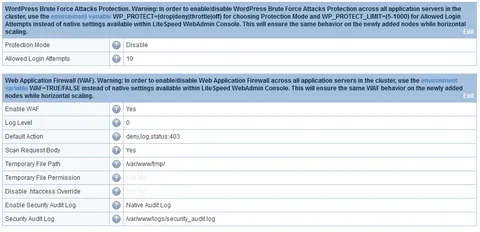

3. Implemente Proteção de Força Bruta no Servidor

Configure proteções automáticas contra tentativas de login mal-sucedidas ou uso de nomes de usuário genéricos.

4. Reforce a Proteção de Força Bruta em wp-login.php

Proteja a página de login do WordPress contra ataques de força bruta, considerando opções como proteção no nível do servidor ou uso de plugins de segurança.

5. Utilize Autenticação HTTP

Bloqueie o acesso a páginas específicas por meio de autenticação HTTP, proporcionando uma camada adicional de segurança.

6. Desative o Protocolo XML-RPC

Se não for necessário, desative o protocolo XML-RPC para evitar ataques de força bruta e reduzir a carga no servidor.

7. Configure um Plugin de Segurança WordPress

Utilize plugins de segurança WordPress como o WordFence para proteger contra ataques e realizar verificações de malware regularmente.

8. Implemente Segurança de Nível de Borda de DNS

Considere a utilização de serviços de segurança externos, como Cloudflare ou Sucuri, para proteção adicional no nível de DNS.

9. Estabeleça Redirecionamentos HTTPS

Garanta que seu site utilize HTTPS e configure redirecionamentos 301 no servidor para direcionar os visitantes para a versão segura do seu site.

Ao seguir essas diretrizes e ajustar as medidas de segurança de acordo com o seu ambiente e necessidades específicas, você pode fortalecer significativamente a segurança WordPress do seu site contra potenciais ameaças e ataques cibernéticos.

Confira também: Saiba como configurar e criar sua loja virtual WooCommerce.

Proteja seu E-commerce com as nossas ferramentas

Garanta a segurança e estabilidade da sua loja virtual com o Cloud WordPress da SaveinCloud. Nossa plataforma oferece alta disponibilidade, escalabilidade e desempenho superior, sem interrupções ou quedas, mesmo durante picos de acessos simultâneos.

Marcelo Wagner, consultor de Growth Hacking para E-commerce, escolheu o WordPress as a Service da SaveinCloud, destacando a eficiência e o custo-benefício. “A vantagem principal são os dois datacenters no Brasil. O suporte é diferenciado e eu considero a SaveinCloud um serviço promissor. Nas empresas tradicionais você contrata um pacote e nem chega a utilizar todos os recursos. Já na SaveinCloud, você paga apenas pelo o que utiliza. É uma satisfação ser cliente e usufruir do serviço”, afirma ele.

Quer saber mais sobre a experiência dele? Confira seu depoimento completo:

Teste o WordPress da SaveinCloud por 14 dias grátis e comprove a qualidade. Seu e-commerce elevará o nível!